E’ appena uscito in libreria (da qualche giorno anche in ebook) “La cura”, l’ultimo libro di Salvatore Iaconesi e Oriana Persico pubblicato da Codice Edizioni.

Un libro straordinario, come dice Biava nella prefazione, per ciò che ci insegna e rappresenta, e per il coraggio e la volontà mostrati dai due autori nel percorrere una via nuova e completamente ignota in una situazione drammatica e pericolosa, che solitamente si conclude in modo triste e doloroso.

Un libro straordinario, come dice Biava nella prefazione, per ciò che ci insegna e rappresenta, e per il coraggio e la volontà mostrati dai due autori nel percorrere una via nuova e completamente ignota in una situazione drammatica e pericolosa, che solitamente si conclude in modo triste e doloroso.

Ne parlo con gli autori per i quali, in rete, c’è una infinità di definizioni, ma a me piace vederli semplicemente come due hackers che di questa filosofia (alcuni direbbero etica) ne hanno fatto l’unico modo di vedere e vivere il mondo.

Salvatore, partiamo dalla scoperta della malattia e dalla ribellione verso lo status di malato.

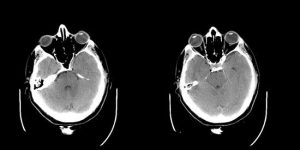

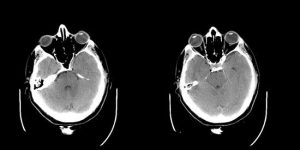

Un banale incidente in piscina nel 2012 si trasforma in un incubo: facendo lastre e accertamenti mi diagnosticano un cancro al cervello. Da lì nasce una riflessione immediata: appena avuta la diagnosi ed entrato in ospedale sono scomparso. L’essere umano Salvatore Iaconesi svanisce, rimpiazzato da dati medici, immagini, parametri corporei. Il linguaggio cambia, e subentra una separazione netta, sia nei dottori che nelle persone, amici e parenti: divento a tutti gli effetti la mia malattia. Nessuno parla più di te, ma dei tuoi dati, che oltretutto non sono per te. Un giorno, mentre ero in ospedale, ho chiesto una immagine del mio cancro, perché volevo vederlo, parlarci, stabilirci un rapporto. È stato difficilissimo ottenerla. Ma deve pagare un ticket per ottenerla? E la privacy? Ci deve firmare una liberatoria? E cosa succede se gli diamo una immagine del “suo cancro” e poi esce fuori che non si trattava, dopotutto, di un tumore e poi ci denuncia? E tanti altri problemi. L’immagine del mio corpo non era per me. Come tutti gli altri dati. Era un segnale della mia scomparsa: Salvatore Iaconesi messo in attesa, rimpiazzato dal paziente X, entità amministrativo-burocratica destinatario di servizi e protocolli di cura.

Questa sospensione, questa separazione dall’essere umano dal mondo, dalla società, mi sembrava una cosa gravissima.

Per ottenere la mia cartella clinica digitale mi sono dovuto dimettere dall’ospedale. Mi sono dimesso da paziente.

Appena ricevuta la cartella, qualche giorno dopo, ho avuto una sorpresa amara: il paziente X mi aveva seguito fino a casa. Aprendo i file ho scoperto che erano in formato DICOM, un formato che è tecnicamente aperto, ma che non è per persone ordinarie: è per tecnici, radiologi, chirurghi, ricercatori. Non è qualcosa che posso usare in maniera semplice e accessibile dal mio computer, che posso inoltrare in una mail o condividere sui social network. È un file per tecnici: per aprirlo devo installare software differenti, imparare i linguaggi e le pratiche della medicina. Semplicemente, di nuovo, le immagini del mio corpo non erano per me: era il paziente X, destinato ad essere amministrato dai tecnici.

In questi due momenti, la richiesta dell’immagine del mio cancro e l’arrivo della cartella clinica, è iniziata La Cura. Ho aperto i file, li ho tradotti in formati “per esseri umani” e li ho pubblicati online, aprendo la cura a tutti. L’atto di tradurre quei file in formati per “esseri umani”, per le persone comuni, cose che puoi mandare via mail, o condividere sui social network, è corrisposto al riappropriarmi della mia umanità, all’uscire dalla separazione e a far rientrare la malattia nella società.

Chi vi conosce sa che la Cura va oltre la storia personale, anzi è una piccola cassetta degli attrezzi per facilitare la comprensione di un dislivello di potere.

Noi la chiamiamo performance partecipativa aperta, nel senso che il suo scopo è il creare uno spazio sociale interconnesso, usando le tecnologie, le reti, ma anche la prossimità, la solidarietà, le relazioni umane, in cui abbia senso costruire soluzioni collaborative per i problemi del mondo. In questo caso è il mio cancro, ma potrebbe essere applicato a tanti altri, come mostrano ad esempio i nostri altri lavori in questo senso.

Il libro, in questo senso è un elemento fondamentale, perché è non è solo una storia, ma anche uno strumento.

La cura è una piattaforma per l’immaginazione, per aumentare la percezione di ciò che è possibile, per costruire senso, nella società. E le persone hanno compreso perfettamente: è difficile contare quanti sono stati e quanti sono ad oggi i contatti che abbiamo avuto, che sono avvenuti in centinaia di modi differenti, dalla rete, al venirci a bussare a casa e tutto quel che c’è nel mezzo, ma si parla di circa 1 milione di persone.

Continuate a occuparvi di osservazioni delle dinamiche sociali all’interno delle comunità, in che senso è un “ecosistema”?

Per noi diventa sempre più difficile capire cosa sia lavoro e cosa sia “vita”. Certo è che con l’una costruiamo significato per l’altro e viceversa. In tutto questo il concetto di “ecosistema” assume un ruolo fondamentale. L’ecosistema è il luogo della coesistenza. L’ecosistema non è lo spazio/tempo in cui tutti vanno d’accordo, ma il contesto in cui tutti si rappresentano e in cui, attraverso i conflitti e le tensioni tramite cui ci si posiziona nel mondo, si creano le dinamiche per la coesistenza. In qualche modo si può dire che ogni cosa che facciamo, che sia un progetto o un’opera d’arte, sia dedicata allo studio degli ecosistemi. Anche La Cura è un ecosistema: è il contesto in cui la malattia viene tirata fuori dall’ospedale e aperta alla società, in modo che tutti possano rappresentarsi e rappresentare, sviluppando discorsi e interazioni da cui possa essere costruito il senso: la malattia, qui, diventa un ambiente aperto, in cui tutti partecipano alla cura, che siano medici, artisti, ingegneri, hacker o altri tipi di persone. Proprio come non ci si ammala da soli – perché quando ci ammaliamo la vita cambia per i nostri amici e parenti, i datori di lavoro, i commercianti presso cui andiamo a fare la spesa, la previdenza sociale e, quindi tutta una nazione – non ha senso cercare la cura solo all’interno dell’ospedale. Sarebbe ingenuo e incompleto. Ha molto senso, invece, cercarla nell’ecosistema, nella società, con la partecipazione di tutti. Non solo ha senso, crea senso, con la possibilità di scoprire nuove forme di solidarietà e collaborazione, trasformando la cura da qualcosa che compri in qualcosa che fai, con gli altri.

Foucault parla di biopolitica riferendosi al potere del capitale sulla vita, sul corpo umano (come specie) e sul suo controllo, voi parlate di biopolitica dei dati.

I dati sono una cosa complessa. Abbiamo, ormai, imparato a parlarne con toni e atteggiamenti che in altre epoche si dedicavano agli argomenti religiosi. Stiamo diventando molto ingenui quando si parla di dati, presupponendo che valga in qualche modo una equivalenza tra dati e la realtà. Ovviamente, non è così. I dati sono tra le cose meno obiettive che conosco. In sociologia si dice che il dato è “costruito”, indicando il fatto che raccogliere dati corrisponde ad effettuare delle scelte: quali sensori scegliere, dove posizionarli, quali domande fare, quali dati catturare, quali scartare, come interpretarli, come visualizzarli. Sono scelte, non verità di qualche genere. Operando su questi parametri è possibile, in linea di principio, osservare lo stesso fenomeno e generare dati anche diametralmente opposti, in contrasto. E qui interviene la biopolitica, ovvero l’insieme di modi in cui i poteri operano per esercitare il controllo e per determinare corpi e soggetti. Il controllo avviene per classificazioni: classificando determino la realtà. Decido se stai bene o male, se puoi guidare o meno, se puoi fare un certo lavoro o no, se sei a rischio o meno, quanto paghi l’assicurazione, se puoi avere un conto in banca o acquistare una casa. Tutte queste cose hanno a che fare con i dati: pochi soggetti, dotati di potere, scelgono parametri e soglie e, in questo modo, definiscono la realtà. La cosa incredibile è che nulla di tutto ciò ha a che vedere con le persone, con le relazioni umane, con la società. La salute è particolarmente evidente in questo: qualcuno stabilisce dei protocolli e delle soglie per i parametri corporei in modo da determinare se sei malato o no. Io magari ho un valore di 1.4 per un certo parametro di misurazione del mio corpo, e la soglia della malattia è a 1.5. Se, domani, dovessero cambiare la soglia e impostarla a 1.3, io, senza che sia intervenuto alcun cambiamento nel mio corpo, diverrei ufficialmente malato. Sarei la stessa persona di ieri. Non mi farebbe male una spalla, un braccio o il fegato. Non sarebbe cambiato nulla in me. Ma, per i dati, io sarei malato. Sperando oltretutto che chi varia la soglia non lo faccia solo per “generare” potenzialmente milioni di “malati” aggiuntivi, per poter piazzare prodotti e servizi.

Questo è un potere enorme. E questi processi avvengono di continuo: nella scuola, nel lavoro, nella salute, nella finanza, nelle banche, nelle assicurazioni, con i prezzi di cibo, acqua, medicine, energia, su Facebook e Google, dovunque.

Il dato diventa uno strumento di controllo, di definizione della realtà per poterla controllare, in modo algoritmico. Questa è la biopolitica del dato.

Qual è il racconto di Oriana?

Nel libro la storia (della performance) è raccontata da due punti di vista, come vedere la stessa stanza ma da due inquadrature differenti, naturalmente tutto cambia anche se la stanza è la stessa. Non racconto una storia differente, è la mia “posizione” a essere diversa.

Nel corso della scrittura siamo arrivati a definire mano mano la struttura: il libro della Cura è diviso in sezioni (7 a voler essere precisi). Ogni sezione è divisa in tre tipologie di capitoli, contrassegnati da tre icone. Quelli “S” sono la storia dal punto di vista di Salvatore, quelli “O” di Oriana, gli “R” sono la ricerca: attraversando discipline e argomenti molto differenti fra loro, affrontano i temi che emergono attraverso la storia. Infine ci sono le parti “W”, come workshop: non dei capitoli, piuttosto dei box, degli inserti che contengono una sintetica descrizione dei workshop che completano la sezione. Ogni workshop è collegato a un link che rimanda su Github, dove è possibile trovare i materiali di approfondimento, discutere e creare nuovi workshop o versioni diverse dello stesso workshop: tutto questo è accessibile dal sito alla sezione “Conoscenza“.

Tornando alla tua domanda, nel libro abbiamo moltiplicato i punti di vista per due (“S”+”O”). In realtà gli “autori” del racconto della Cura, come ogni storia o ogni evento, potrebbe essere moltiplicati all’infinito, almeno per quanti sono stati i partecipanti: nel nostro caso partiamo da una base di 1.000.000 di autori.

Nella forma libro (sequenziale e basata su una economia della scarsità) questo tipo di moltiplicazione è impossibile (e tutto sommato indesiderabile). E’ vero il contrario quando la narrazione può esplodere nella forma rizomatica, ubiqua, polifonica ed emergente della rete: non siamo più tecnicamente di fronte al “libro” della galassia Gutenberg, ma senz’altro a forme narrative e di pubblicazione. Già nel 2012 il sito della Cura conteneva visualizzazioni in tempo reale sulla vita della performance: stiamo lavorando ad una nuova e più articolata versione che sarà presto visibile.

In sintesi, Salvatore e Oriana non sono e non saranno i soli autori di questa storia, come non lo sono mai stati.

Quale sarà il futuro dell’informazione nelle nostre comunità?

Non mi piace fare previsioni, o pensare al “futuro” al singolare: preferisco “futuri”, plurale.

Certo è che, ora e a breve, ci troveremo costretti a cercare e implementare modi per costruire senso. Siamo invasi dall’informazione e dalle opportunità di informazione, tanto che il “contenuto” sta perdendo senso (se non l’ha già perso) e l’unica cosa che diventa importante è capire come costruire senso, possibilmente insieme a comunità di persone, se non insieme a tutta la società.

Questa ricerca potrebbe andare a finire in tanti modi differenti, lungo due direzioni principali. Da un lato l’algoritmo. Dall’altro la fiducia e la relazione. Da un lato l’intelligenza artificiale e la possibilità di comprendere algoritmicamente le informazioni e le persone e, di conseguenza, di suggerire alle persone cosa potrebbe essere rilevante per loro, cosa avrebbe senso. Dall’altra parte la possibilità di conoscersi, fidarsi, stabilire relazioni significative e, di conseguenza, poter stabilire processi in cui la costruzione del senso possa avvenire nella società delle relazioni, costruendo capitale sociale oltre che servizi.

A me interessa più questa seconda interpretazione. Oltretutto la prima direzione potrebbe molto convenientemente essere messa al servizio della seconda. Questo è, per me, lo scenario più desiderabile.

Ci sono una serie di iniziative, spesso messe in campo dai governi istituzionali, che scimmiottano la cultura hacker. E’ come se volessero dimostrare che il senso del “buono” è stato già recuperato e ciò che resta è cattivo o controproducente. Penso a esperienze consumate intorno a idee di produzione e industrializzazione collegate a startup e a fablab che ripropongono, in definitiva, nuovi modelli di capitale.

Nel mondo del digitale, dell’immateriale, della globalizzazione ogni industria diventa per forza di cose una industria culturale. Quando il focus non è più sulla produzione di prodotti, ma nella costruzione di idee, l’industria ha un solo prodotto: la creazione della percezione del futuro, di che forma avrà il mondo, del senso. In questo la “trasgressione”, intesa come l’oltrepassare i confini del “normale”, gioca un ruolo importantissimo: sono i “trasgressori” gli unici a essere capaci di innovazione radicale. Per questo l’industria deve imparare ad avere a che fare con i “troublemakers”, come li chiamava Enzensberger, e con l’”Excess Space”, come lo definisce Elizabeth Grosz. I modi sono tanti, inclusa la cooptazione, l’assunzione, il mettere hacker e “rivoluzionari” (secondo la narrativa di “cambieremo il mondo”) sul palco o in esposizione, o l’appropriazione di linguaggi e immaginari (come è avvenuto e sta avvenendo per gli hacker).

Noi, per esempio, puntiamo a modelli differenti per assicurare un ruolo alla “trasgressione” negli ecosistemi dell’innovazione. Prendendo in prestito un fraseggio da Massimo Canevacci Ribeiro la potremmo chiamare “indisciplina metodologica”, e la attuiamo con la metafora del “giardino”, alludendo al Terzo Paesaggio di Gilles Clément.

A proposito di Clément, a Potenza qualche tempo fa, sono state sperimentate forme di “giardino in movimento” come spazio possibilistico.

In tutta quest’ottica Clément cerca risposta a una domanda fondamentale: “com’è fatto il giardiniere di un giardino senza forma?”

È una domanda difficile e richiede non solo di trovare strumenti e saperi adatti (com’è fatto un giardiniere che invece di usare il rastrello usa il vento? che mestiere fa?), ma anche e soprattutto nuove sensibilità e nuove estetiche: occorre imparare a riconoscere il “bello” in ciò che interconnette e in ciò che crea la “differenza”, come diceva Bateson.

In questo senso può essere di aiuto Marco Casagrande che, quando descrive la sua città di Terza Generazione parla delle “rovine” come di qualcosa da riscoprire: la città di Terza Generazione è la “rovina organica” della città industriale, e diventa “vera” quando la città riconosce la propria conoscenza locale e permette a sé stessa di essere parte alla natura. È una idea nuova di architettura e di pianificazione urbana, in cui l’architetto e l’urban planner assomigliano al giardiniere di Clément: non decisori, normatori o progettisti, ma soggetti capaci di “farsi piattaforma” perché emergano i desideri, l’immaginazione e le visioni delle persone, che diventano a tutti gli effetti co-progettisti.

Questo è anche un parallelo incredibilmente potente con La Cura: la cura è un prodotto sociale, che emerge dalla capacità dei membri della società di autorappresentarsi, osservare sé stessi, e di costruire significato interconnettendosi, che si sia medici, ragionieri, artisti, ingegneri, ricercatori, politici o commessi al supermercato.

Ritornando a “La Cura”, possiamo dire che la condivisione e l’open source, funzionano anche e soprattutto con la medicina?

Nel libro ci siamo trovati a dover avere a che fare con tante discipline differenti per rispondere a questo tipo di domanda. È questo il senso delle sezioni di ricerca del volume. È interessante come l’”apertura”, l’”interconnessione” e la “differenza” siano concetti fondanti in questo genere di processo. Sono le porte che aprono la via ad una innovazione differente, capace di tanti tipi di tempo (non solo la ipervelocità che, ingenuamente, pensiamo di dover assumere per essere competitivi), di pensiero, di atteggiamento, e di orientare verso la possibilità per la coesistenza di tutti questi approcci differenti, di trasformarli in opportunità, in una nuova sensibilità, in una nuova estetica, capace di riconoscere la bellezza dell’interconnessione e della relazione, dell’alterità, della differenza (e, quindi, anche del conflitto).

Occorre rivoluzionare l’immaginario.

Questo è funzionale a tutti i settori, inclusa la medicina.

La “crisi” è innanzitutto una crisi di immaginario, della progressiva impossibilità di immaginare e desiderare modi radicalmente diversi di operare.

Che ne è stato di quel progetto di legge che si ispirava al vostro progetto artisopensource?

Quello che era originato dall’interrogazione parlamentare sulla Cura e sui formati aperti per i dati medici? Non se ne è saputo più nulla nel dettaglio, ma sono anche cambiate tante cose. Ad esempio La Cura costituirà un caso rilevante nel position paper presentato dagli Stati Generali dell’Innovazione alla Commissione Interparlamentare sull’Innovazione. Ed è solo l’inizio.

Laura Gelmini ha scritto che la vostra iniziativa “è un esempio importante del rapporto fra un sistema sociale, la medicina, e un altro: l’arte.” Qual è il legame?

Come dicevamo nell’altra domanda, il ruolo dell’arte è fondamentale e forte. E non siamo i primi a immaginarlo. Già Marshall McLuhan vedeva l’artista come la persona capace di creare ponti tra l’eredità biologica e gli ambienti creati dall’innovazione tecnologica. O come Derrick de Kerckhove, che attribuisce agli artisti la capacità di predire il presente. Roy Ascott che descrive l’artista come IL soggetto capace di confrontarsi con un mondo in cui significati e contenuti sono progressivamente creati tramite relazioni e interazioni, in modo instabile, mobile e fluttuante. O come Gregory Bateson, che vede nell’arte il solo modo possibile per soddisfare la necessità di trovare soluzioni attraverso cambiamenti radicali nel nostro modo di pensare e di conoscere.

Ma anche rimanendo nel business: già Pine e Gilmore nel loro libro in cui introducevano per la prima volta il concetto di Experience Economy, descrivevano l’arte come una necessità.

Nell’arte scienza, tecnologie, ambiente e società trovano il sensore e l’attuatore per introdurre nuovi immaginari, nuovi modi di leggere il mondo, di costruire significati e di agire, insieme.

Ultima domanda. Se dovessi proporre un tema o un warmup per l’Hackmeeting che si terra a Pisa dal 3 al 5 giugno?

“Trasgressione e Innovazione!”

Dieci piccole regole utili.

Dieci piccole regole utili.

Un libro straordinario, come dice Biava nella prefazione, per ciò che ci insegna e rappresenta, e per il coraggio e la volontà mostrati dai due autori nel percorrere una via nuova e completamente ignota in una situazione drammatica e pericolosa, che solitamente si conclude in modo triste e doloroso.

Un libro straordinario, come dice Biava nella prefazione, per ciò che ci insegna e rappresenta, e per il coraggio e la volontà mostrati dai due autori nel percorrere una via nuova e completamente ignota in una situazione drammatica e pericolosa, che solitamente si conclude in modo triste e doloroso.

intaccare il potere di chi decide il valore dei contenuti che riempiono il web. Occupare gli spazi e condizionare i contenuti vuol dire ribaltare i rapporti di forza all’interno dei social che per definizione dovrebbero avere un alto valore in basso. Dunque, immaginare delle pratiche collettive di sciopero che attraversino la rete è la dimostrazione che un modo, per certi versi autoestraneizzatosi dai social, può e vuole riappropriarsi di tutto quanto riversato, giorno per giorno, istante per istante, in questi colossi digitali di vita sociale .

intaccare il potere di chi decide il valore dei contenuti che riempiono il web. Occupare gli spazi e condizionare i contenuti vuol dire ribaltare i rapporti di forza all’interno dei social che per definizione dovrebbero avere un alto valore in basso. Dunque, immaginare delle pratiche collettive di sciopero che attraversino la rete è la dimostrazione che un modo, per certi versi autoestraneizzatosi dai social, può e vuole riappropriarsi di tutto quanto riversato, giorno per giorno, istante per istante, in questi colossi digitali di vita sociale .