I bitcoin (o qualsiasi delle 900 cryptovalute ormai in circolazione) sono delle monete virtuali generate da un computer e usate esclusivamente in rete. Non è una moneta ufficiale e non ha una banca o uno stato che li emetta ma un software distribuito che, utilizzando internet, memorizza tutte le transazioni, ne tiene traccia e ne garantisce la sicurezza. Ci sono però alcuni stati, come il Giappone, che ne riconoscono validità, valore e corso legale.

I bitcoin (o qualsiasi delle 900 cryptovalute ormai in circolazione) sono delle monete virtuali generate da un computer e usate esclusivamente in rete. Non è una moneta ufficiale e non ha una banca o uno stato che li emetta ma un software distribuito che, utilizzando internet, memorizza tutte le transazioni, ne tiene traccia e ne garantisce la sicurezza. Ci sono però alcuni stati, come il Giappone, che ne riconoscono validità, valore e corso legale.

Ancora oggi non si sa bene chi ne sia stato l’inventore. In rete viene chiamato Satoshi Nakamoto e Newsweek, nel 2014, provò a fare alcune ipotesi sulla sua identità. Una cosa è certa ed è che Nagamoto è stato un attuatore delle teorie anarco-capitaliste di Rothbard.

Con la blockchain Nagamoto ha cercato di mettere su un sistema valutario decentralizzato, indipendente dai poteri centrali e regolato solo dai mercati. La disponibilità di bitcoin è prefissata (scarsità), perchè il suo prezzo non deve rispettare le politiche monetarie o le variazioni di tasso di interesse, ma dipendere esclusivamente dalla domanda sul mercato. Anche se non c’è nessun divieto ad accumularli o «che enti intermediari, basandosi sulla necessità di utenti meno esperti di monitorare e gestire il loro gruzzolo (i cosiddetti wallet), divengano col tempo dei centri importanti della rete. Di peer-to-peer, inteso come rapporto tra pari basato sul mutuo appoggio e la solidarietà, c’è davvero poco. Ci sono delle differenze insuperabili, basate sulla competenza tecnica e i mezzi a disposizione, tra utenti medi e miners, ossia i produttori di nuovi bitcoin. Perché è un’operazione molto onerosa da un punto di vista computazionale ed energetico. Chi può e chi ci arriva prima ha due moventi: domina la tecnica o ha grossi fondi da investire, gli altri sono dei perdenti. La retorica della disintermediazione fa presa sui narcisisti ego-riferiti che pensano di poter fare a meno degli altri.» (dal gruppo Ippolita)

Tecnicamente il sistema usa il protocollo proof-of-work con l’algoritmo hashcash (usato nelle applicazioni di posta elettronica) che dovrebbe scoraggiare gli attacchi DOS o tentativi di contraffaziomni o sottrazioni, all’interno di una rete peer-to-peer, con l’unica differenza che, in questo caso, gli hash rendono competitivo il mining. Praticamente il primo miner che, attraverso un software (che deve trovare determinate stringhe di codice all’interno dei blocchi di dati che ricostruiscono le transazioni), riesce a trovare la stringa corretta, viene ricompensato con un numero di criptomonete prestabilito.

Il miner esegue un programma nel pc che raccoglie, dagli scambi di monete online, tutte le transazioni non confermate, ne forma dei “blocchi” che saranno accettati dalla rete soltanto quando viene scoperto (tramite un metodo di prova ed errore) un hash con un sufficiente numero di zero bit che raggiunga l’obiettivo. Tutti i blocchi accettati dai miner formano una catena di blocchi di bitcoin (blockchain) che diventa il registro crescente di tutte le transazioni effettuate dalla creazione della moneta ad oggi.

Il sistema P2P fa si che tutti gli utenti verifichino tutte le transazioni: quando avviene un pagamento in bitcoin, tutti i computer collegati alla rete debbono risolvere un problema crittografico e il primo computer che ci riesce conferma il blocco di transazioni aggiungendolo alla blockchain generale che è l’unico posto dove vengono registrate le transazioni e che tiene il conto sia della quantità di bitcoin in circolazione che dei loro proprietari. La blockchain impedisce, per esempio, che un utente possa spendere i bitcoin già spesi, poiché il loro passaggio di proprietà è stato registrato ed è accessibile a tutti. I proprietari vengono identificati da un codice e tutte le transazioni da una chiave pubblica (che verifica l’operazione) e da una chiave privata (che autorizza la transazione) da custodire gelosamente perchè è l’unica cosa che garantisce i soldi (ecco perchè è possibile rubarli, chi ha la chiave privata ha anche i soldi).

E’ la blockchain che fa quello che farebbe una banca: assicurarsi dell’esatta entità del conto dell’utente, prelevare i soldi che sono stati spesi e registrare l’operazione.

Oltre al “normale” pericolo di essere derubati della chiave privata c’è anche un pericolo per chi di criptomoneta non ne ha mai senito parlare ed è quello di diventare un miner senza saperlo.

E’ il cosiddetto “cryptojacking” che consiste nel minare criptovalute a discapito di computer ospiti (o zombi). Sostanzialmente si infetta un dipositivo e lo si fa lavorare (CPU e/o scheda grafica) a suo discapito. Ormai i cracker sono quasi tutti impegnati a sfruttare le vulnerabilità (soprattutto JavaScript) per infilare nei computer delle vittime dei software di cryptomining. Le ultime analisi di sicurezza parlano anche delle pubblictà “DoubleClick” su YouTube e di quelle su Amazon quali maggiori responsabili di infezioni da estrattori di criptovaluta.

Neanche gli smartphone sono esclusi da questi attacchi, anche se la loro potenza di calcolo è trascurabile, Secondo Malwarebytes, quest’attività è diventata la seconda forma di crimine informatico attualmente più diffusa sui dispositivi Android, mentre sui dispositivi iOS si registra un trend in veloce crescita (nell’ultimo trimestre del 74%).

In alcuni casi non si installa nulla sul dispositivo ma lo si fa lavorare direttamente in una pagina web (drive-by cryptominin), ovviamente se si chiude la navigazione l’estrazione s’interrompe. Poi ci sono i “pop-under” che non vedi perchè si aprono sotto la barra delle applicazioni e anche quando credi di aver abbandonato il sito la scheda continua a lavorare.

In generale sono attacchi che consumano un’enormità di risorse del computer vittima e che quindi rallentano notevolmente il suo normale funzionamento; per cui se notate un eccessivo rallentamento e/o un riscaldamento (ventole super accese), oppure un sito eccessivamente lento, installate adblock in modo da poter gestire tutta la pubblicità online del vostro browser.

Per finire c’è anche un cryptomining “etico” nel senso che l’utente lo sa già dall’inizio che quella data società succhia potenza di calcolo del PC ofrrendo in cambio qualche servizio senza pubblicità, e quello “collaborativo” di quei siti che offrono di farti minare con loro prendedosi delle commissioni (20/30%) su ogni guadagno.

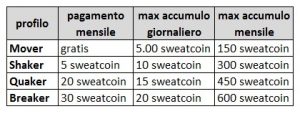

Stamattina un’amica mi chiede informazioni su “SweatCoin” (letteralmente moneta per il sudore) che è un’app che fa guadagnare dei “punti virtuali” (che molti confondo con i bitcoin ma in realtà non sono soldi virtuali poiché non si tratta di una criptovaluta su tecnologie blockchain) con i quali poter acquistare dei prodotti all’interno dei negozi legati alla piattaforma.

Stamattina un’amica mi chiede informazioni su “SweatCoin” (letteralmente moneta per il sudore) che è un’app che fa guadagnare dei “punti virtuali” (che molti confondo con i bitcoin ma in realtà non sono soldi virtuali poiché non si tratta di una criptovaluta su tecnologie blockchain) con i quali poter acquistare dei prodotti all’interno dei negozi legati alla piattaforma.

I bitcoin (o qualsiasi delle 900 cryptovalute ormai in circolazione) sono delle monete virtuali generate da un computer e usate esclusivamente in rete. Non è una moneta ufficiale e non ha una banca o uno stato che li emetta ma un software distribuito che, utilizzando internet, memorizza tutte le transazioni, ne tiene traccia e ne garantisce la sicurezza. Ci sono però alcuni stati, come il Giappone, che ne riconoscono validità, valore e corso legale.

I bitcoin (o qualsiasi delle 900 cryptovalute ormai in circolazione) sono delle monete virtuali generate da un computer e usate esclusivamente in rete. Non è una moneta ufficiale e non ha una banca o uno stato che li emetta ma un software distribuito che, utilizzando internet, memorizza tutte le transazioni, ne tiene traccia e ne garantisce la sicurezza. Ci sono però alcuni stati, come il Giappone, che ne riconoscono validità, valore e corso legale.